martes, 11 de octubre de 2011

jueves, 22 de septiembre de 2011

INSTALANDO SNORT HIDS

IDS

Un sistema de detección de intrusos (o IDS de sus siglas en inglés Intrusion Detection System) es un programa usado para detectar accesos no autorizados a un computador o a una red. Estos accesos pueden ser ataques de habilidosos hackers, o de Script Kiddies que usan herramientas automáticas.

El IDS suele tener sensores virtuales (por ejemplo, un sniffer de red) con los que el núcleo del IDS puede obtener datos externos (generalmente sobre el tráfico de red). El IDS detecta, gracias a dichos sensores, anomalías que pueden ser indicio de la presencia de ataques o falsas alarmas.

HIDS

Es un Sistema de Deteccion de Intrusos basado en Host el cual registra los eventos ocurridos en este ya que generalmente cuando hay una intrusion quedan rastros en lugares como el registro o las DLL

Snort

Es un sniffer de paquetes y un detector de intrusos basado en red (se monitoriza todo un dominio de colisión). Es un software muy flexible que ofrece capacidades de almacenamiento de sus bitácoras tanto en archivos de texto como en bases de datos abiertas como lo es MySQL. Implementa un motor de detección de ataques y barrido de puertos que permite registrar, alertar y responder ante cualquier anomalía previamente definida. Así mismo existen herramientas de terceros para mostrar informes en tiempo real (ACID) o para convertirlo en un Sistema Detector y Preventor de Intrusos.

Procedemos a descargar el IDS snort desde la pagina oficial (Snort.org)

Lo ejecutamos...

Aceptamos la licencia de instalación

Especificamos que si vamos a utilizar una base de datos, soporta base de datos oracle, mysql...

Agregamos todos los componentes

La ruta donde instalaremos el Snort

Completado

El snort nos pide la librería de winpcap

La descargamos desde la pagina oficial (Winpcap.org)

Agregamos la licencia

Instalamos

Nos paramos en la ruta donde instalamos el snort C:\ y listamos con el comando dir , podemos ver una carpeta llamada snort, que son todos los archivos

Nos paramos en la carpeta y listamos, vemos un bin (binario)

Nos paramos en el binario y listamos y podemos ver el ejecutable snort.exe donde haremos todos las acciones

Ejecutamos snort.exe -W y vemos el identificador de tarjeta y la dirección IP

Con un cliente linux en la misma red es donde vamos a simular los ataques

Ejecutamos el snort.exe -v -i 1(identificador de tarjeta) para ponerlo en modo de escucha

Probamos haciéndole un PING y podemos ver que nos alerta de que la ip 192.168.10.3 le esta haciendo un ICMP al host

También simule un ataque con escritorio remoto desde un cliente linux y me muestra la ip y el puerto 3389 que es el del escritorio remoto

Para ver los log's mas detalladamente, con el comando mkdir cree la carpeta capturas y nos paramos en el directorio bin

Ejecutaremos el snort.exe -l y la ruta donde creamos la carpeta para que se alojen todos los logs

Simulamos el ataque por escritorio remoto

Nos paramos en la carpeta de capturas y listamos, podemos ver todos los log que se generaron, nos muestra las alertas en la fecha y hora que fue "atacado"

Nos paramos en el ejecutable -r y copiamos tal cual el nombre del log y le voy hacer un more para visualizarlo mejor

Podemos ver los logs del acceso remoto por el puerto 3389

Alguna duda o sugerencia

danielpalacio92@gmail.com

miércoles, 21 de septiembre de 2011

martes, 20 de septiembre de 2011

lunes, 12 de septiembre de 2011

Iptables mediante Script

Es el nombre de la herramienta de espacio de usuario (User Space, es decir, área de memoria donde todas las aplicaciones, en modo de usuario, pueden ser intercambiadas hacia memoria virtual cuando sea necesario) a través de la cual los administradores crean reglas para cada filtrado de paquetes y módulos de NAT. Iptables es la herramienta estándar de todas las distribuciones modernas de GNU/Linux.

Cadenas y función

Funciones de comandos

Parámetro y su función

Este script cambiara la política por defecto a "Permit" y denegara los servicios de ping, ssh, http, dns.

SCRIPT PERMITIR

#!/bin/bash/

#Permit

iptables -F

iptables -P FORWARD ACCEPT

iptables -P OUTPUT ACCEPT

iptables -P INPUT ACCEPT

#Denegando el Ping de entrada

iptables -A INPUT -i eth0 -s 0.0.0.0/0 -p icmp --icmp-type echo-request -j DROP

#Denegando SSH, HTTP, DNS

iptables -A INPUT -p tcp --dport 22 -j DROP

iptables -A OUTPUT -s 0.0.0.0/0 -p tcp --dport 80 -j DROP

iptables -A OUTPUT -s 0.0.0.0/0 -p tcp --dport 53 -j DROP

iptables -A OUTPUT -s 0.0.0.0/0 -p udp --dport 53 -j DROP

iptables -L

echo "Listo"

Este Script cambiara la política por defecto a "Drop" y permitirá los servicios de ping, ssh, http, dns.

SCRIPT DENEGAR

#!/bin/bash/

#Denegando

fw=iptables

$fw -F

$fw -P FORWARD DROP

$fw -P OUTPUT DROP

$fw -P INPUT DROP

#Envio Y Recepcion del PING

$fw -A INPUT -s 0.0.0.0/0 -p icmp --icmp-type echo-reply -j ACCEPT

$fw -A OUTPUT -s 0.0.0.0/0 -p icmp --icmp-type echo-request -j ACCEPT

#Salida del (www dns ssh)

$fw -A OUTPUT -o eth0 -p tcp --dport 80 -j ACCEPT

$fw -A OUTPUT -o eth0 -p tcp --dport 22 -j ACCEPT

$fw -A OUTPUT -s 0.0.0.0/0 -p tcp --dport 53 -j ACCEPT

$fw -A OUTPUT -s 0.0.0.0/0 -p udp --dport 53 -j ACCEPT

#Ftp Pasivo

$fw -A OUTPUT -o eth0 -p tcp --dport 20:21 -d 192.168.2.1 -j ACCEPT

#Recepcion de www dns ssh

$fw -A INPUT -i eth0 -p all -m state --state RELATED,ESTABLISHED -j ACCEPT

modprobe ip_conntrack_ftp

$fw -L

echo "Listo"

Cada script lo guardaremos en una archivo con la extensión .sh, también le daremos permisos de ejecución, Los permisos son

Chmod 755 permitir.sh

Chmod 755 denegar.sh

Y para ejecutarlo seria

sh permitir.sh

sh denegar.sh

jueves, 25 de agosto de 2011

USO DE SHOW IP ROUTE PARA ANALIZAR LAS LAS TABLAS DE ENRUTAMIENTO

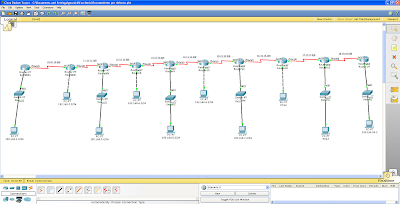

Con esta topologia es la que vamos a trabajar, se implementara una configuración de RIP y EIGRP, esto es por si alguna falla, por redundancia por si algún cable serial falla, queda uno que al igual va seguir enrutando

Podemos descargar la topologia desde esta URL

miércoles, 24 de agosto de 2011

CONFIGURACION DE RUTAS ESTATICAS

Con esta topologia trabajaremos la configuración de una ruta estática se realiza para permitir la transferencia de paquetes entre routers, sin utilizar protocolo de enrutamiento dinámico.

Router Techno

ip route 192.168.12.0 255.255.255.0 192.168. 11.0

Router Minimal

ip route 192.168.10.0 255.255.255.0 192.168.11.0

http://www.megaupload.com/?d=T1VSNUMH

PRACTICA ENRUTAMIENTO POR DEFECTO PROTOCOLO RIP y IGRP

RIP es un protocolo de encaminamiento interno, es decir para la parte interna de la red, la que no está conectada al backbone de Internet. Es muy usado en sistemas de conexión a internet como infovia, en el que muchos usuarios se conectan a una red y pueden acceder por lugares distintos.

Cuando un usuarios se conecta el servidor de terminales (equipo en el que finaliza la llamada) avisa con un mensaje RIP al router más cercano advirtiendo de la dirección IP que ahora le pertenece.

Así podemos ver que RIP es un protocolo usado por distintos routers para intercambiar información y así conocer por donde deberían enrutar un paquete para hacer que éste llegue a su destino.

RIPv1: La versión 1 del protocolo de enrutamiento RIP es “con clase”, es decir que no soporta subredes, VLSM ni CIDR, no posee mecanismos de autenticación y no realiza actualizaciones desencadenadas por eventos. Todas estas limitaciones hicieron que con el paso del tiempo y las nuevas necesidades cayera en desuso.

RIPv2: La versión 2 del protocolo de enrutamiento RIP es “sin clase”, soporta subredes, VLSM, CIDR, resumen de rutas, posee mecanismos de autenticación mediante texto plano o codificación MD5, realiza actualizaciones desencadenadas por eventos.

Configuramos las interfaces de los router y le asginamos dirrecion a los host, ahora procedemos aplicar enrutamiento RIP

Router(config)#router rip

Router(config-router)#network (ip) (irectamente Conectadas)

Para migrar tan solo tenemos que especificale que no trabajaremos con el protocolo RIP con el comando

Router(config)#no router rip

Ahora Procedemos con el Protocolo EIGRP

Router(config)#routet eigrp 30

Router(config)#network (IP) (Directamente conectadas)

Esto lo hacemos en todos los router...

Alguna duda me la hacen llegar

danielpalacio92@gmail.com

Desde este link pueden descargar (Enrutamiento RIP por defecto)

http://www.megaupload.com/?d=79EDC99J

Desde este link pueden descargar (Enrutamiento EIGRP)

http://www.megaupload.com/?d=M9XR9F0U

PRACTICA ENRUTAMIENTO POR DEFECTO O BY DEFAULT CISCO

Ruta Estática

Las rutas estáticas se definen administrativamente y establecen rutas específicas que han de seguir los paquetes para pasar de un puerto de origen hasta un puerto de destino. Se establece un control preciso del enrutamiento según los parámetros del administrador.

Las rutas estáticas por default especifican un gateway (puerta de enlace) de último recurso, a la que el router debe enviar un paquete destinado a una red que no aparece en su tabla de enrutamiento, es decir que desconoce.

Ruta por Defecto:

Las rutas por defecto se utilizan para poder enviar tráfico a destinos que no concuerden con las tablas de enrutamiento de los dispositivos que integran la red. El caso más común para su implementación sería el de redes con acceso a Internet ya que sería imposible contener en las tablas de enrutamiento de los dispositivos todas las rutas que la componen. Las rutas por defecto, al igual que las rutas estáticas comunes, se configuran mediante el comando ip route en el modo Configuración Global.

Las rutas por defecto se utilizan para poder enviar tráfico a destinos que no concuerden con las tablas de enrutamiento de los dispositivos que integran la red. El caso más común para su implementación sería el de redes con acceso a Internet ya que sería imposible contener en las tablas de enrutamiento de los dispositivos todas las rutas que la componen. Las rutas por defecto, al igual que las rutas estáticas comunes, se configuran mediante el comando ip route en el modo Configuración Global.

Configuramos las interfaces de todos los router cisco.

Configuración de interfaces ethernet:

Router>enable

Router#configure terminal

Router(config)#interface fastEthernet 0/0

Router(config-if)#ip address (ip de la interface) (mascara)

Router(config-if)#no shutdown

Router(config-if)#exit

Configuramos la interface serial:

Router(config)#interface s0/0

Router(config-if)#ip address (ip de la interface) (mascara)

Router(config-if)#no shutdown

Router(config-if)#exit

Configurando interface serial:

Router(config)#interface s0/0

Router(config-if)#ip address (ip de la interface) (mascara)

Router(config-if)#clock rate 56000

Router(config-if)#no shutdown

Router(config-if)#exit

Ya después de tener todos nuestros router configurados de interfaces aplicamos el comando para que se establezcan las rutas por defectos

Permitir todo por defecto

Router>enable

Router#configure terminal

Router(config)#ip route 0.0.0.0 0.0.0.0 serial 2/0

Router(config)#ip route 0.0.0.0 0.0.0.0 serial 3/0

Desde este link podemos descargar la topologia

sábado, 6 de agosto de 2011

Implementacion de una Autoridad certificadora en correo electrónicos

Firma digital

Un esquema matemático que sirve para demostrar la autenticidad de un mensaje digital o de un documento electrónico. Una firma digital da al destinatario seguridad en que el mensaje fue creado por el remitente, y que no fue alterado durante la transmisión. Las firmas digitales se utilizan comúnmente para la distribución de software, transacciones financieras y en otras áreas donde es importante detectar la falsificación y la manipulación.Consiste en un método criptográfico que asocia la identidad de una persona o de un equipo informático al mensaje o documento. En función del tipo de firma, puede, además, asegurar la integridad del documento o mensaje.

La firma electrónica, como la firma hológrafa (autógrafa, manuscrita), puede vincularse a un documento para identificar al autor, para señalar conformidad (o disconformidad) con el contenido, para indicar que se ha leído y, en su defecto mostrar el tipo de firma y garantizar que no se pueda modificar su contenido

Autoridad de certificaciónCertificadora o certificante (AC o CA por sus siglas en inglés Certification Authority)

Es una entidad de confianza, responsable de emitir y revocar los certificados digitales o certificados, utilizados en la firma electrónica, para lo cual se emplea la criptografía de clave pública. Jurídicamente es un caso particular de Prestador de Servicios de Certificación

Instalamos el paquete del Tinyca es un gestor gráfico

Crearemos una CA ( Autoridad certificadora) Llenamos todos los requisitos...

Llenamos otro formulario y las casillas de abajo le damos none y le damos aceptar

La CA a sido creada

Podemos ver la CA ya creada, procederemos a crear las llaves para los clientes

Nos paramos en la pestaña de certificados y le damos en nuevo y crear clave y certificados para cliente

Llenamos todos los requisitos para la creación de la llave del cliente

Creación en proceso...

Le damos el password que le asignamos a la CA y especificamos los días validos

Certificado creado correctamente

Podemos visualizar la llave del primer cliente

Creamos la llave para el segundo cliente, llenamos el mismo formulario...

La llave a sido creada

Ahora procederemos a exportar la CA, nos paramos en la pestaña de CA y le damos exportar CA

La exportaremos en la extensión PEM y la guardaremos en la ruta que queramos...

Certificado exportado correctamente

Ahora procederemos a exportar las llaves de los clientes, en la pestaña de certificados y exportar estando parado en cada una de las llaves

Lo exportaremos en punto PEM y lo guardamos

Certificado Correctamente exportado

Ahora exportaremos las misma llave del cliente pero en la extension pkcs#12 y seleccionamos SI en include key, Esta extension junta el certificado de la CA y la clave

Colocamos la Clave y un nombre como lo vamos a reconocer

a sido correctamente exportado

Ahora procederemos a mandarle las llaves a los cliente para poderlos instalar en los clientes MUA, por medio del correo electronico, entonces al cliente alejo le mandaremos las llaves

(Alejo@cnetgroup.com-cert) La Llave privada del cliente

(fiona@cnetgroup.com-cert.pem) La llave publica del cliente

(mail.cnetgroup.com-cacert.pem) el certificado de la CA

Lo abrimos en el cliente y guardaremos todos los certificados

Lo guardamos en el escritorio

Podemos ver todas las 3 llaves

En el cliente MUA en mi caso (Thunderbird) procedemos a instalar los certificados en herramientas, opciones

Avanzado y en la pestaña de certificados y ver certificados

y en la pestaña de autoridades le damos importar

Y seleccionamos el certificado de la CA

Seleccionamos las 3 casillas que si confiamos en la CA y le damos aceptar

En la pestaña de sus certificados y le damos importar

Y seleccionamos la llave del propio cliente, osea la privada

Introducimos el password que le dimos a la llave

Correctamente fue instalada..

Ahora en la pestaña de personas y le damos importar

Y seleccionamos la llave publica del cliente

Ahora en el MUA procedemos hacer unas configuraciones, nos paramos en el usuario, le damos clic derecho y configuración

Nos paramos en la pestaña de seguridad y le damos seleccionar

Certificados y seleccionamos el certificado (Daniel) y le damos aceptar

Le damos si, para utilizar el mismo certificado...

Seleccionamos las casillas firmas mensajes digitalmente y siempre (cifrado)

Procederemos a enviar el correo al cliente, pero primero en la pestaña de seguridad, desplegamos la flecha

Y elegimos cifrar el mensaje y firmar digitalmente

Podemos nuestro certificado, y confirmamos la excepción de seguridad

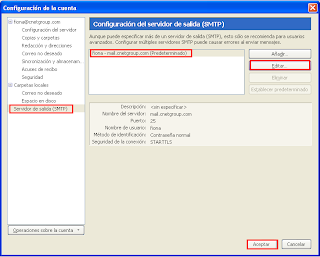

Un error comun en el MUA, nos paramos en el usuario y en opciones, nos paramos en la pestaña del servidor de salida (SMTP) y seleccionamos nuestro servidor y lo editaremos

Dejamos que la seguridad de conexion sea STARTTLS y método de autenticacion sin identificacion y aceptamos

Vemos los detalles del certificado

Hice pruebas con otro cliente que no tuviera los certificados y le intente mandar un correo y nos aparece que el MUA (Thunderbird) no puede descifrar el mensaje

Ojala este post les sirva

Alguna duda me la hacen llegar al correo

danielpalacio92@gmail.com

Suscribirse a:

Entradas (Atom)