Instalamos el paquete del Tinyca es un gestor gráfico

Crearemos una CA ( Autoridad certificadora) Llenamos todos los requisitos...

Llenamos otro formulario y las casillas de abajo le damos none y le damos aceptar

La CA a sido creada

Podemos ver la CA ya creada, procederemos a crear las llaves para los clientes

Nos paramos en la pestaña de certificados y le damos en nuevo y crear clave y certificados para cliente

Llenamos todos los requisitos para la creación de la llave del cliente

Creación en proceso...

Le damos el password que le asignamos a la CA y especificamos los días validos

Certificado creado correctamente

Podemos visualizar la llave del primer cliente

Creamos la llave para el segundo cliente, llenamos el mismo formulario...

La llave a sido creada

Ahora procederemos a exportar la CA, nos paramos en la pestaña de CA y le damos exportar CA

La exportaremos en la extensión PEM y la guardaremos en la ruta que queramos...

Certificado exportado correctamente

Ahora procederemos a exportar las llaves de los clientes, en la pestaña de certificados y exportar estando parado en cada una de las llaves

Lo exportaremos en punto PEM y lo guardamos

Certificado Correctamente exportado

Ahora exportaremos las misma llave del cliente pero en la extension pkcs#12 y seleccionamos SI en include key, Esta extension junta el certificado de la CA y la clave

Colocamos la Clave y un nombre como lo vamos a reconocer

a sido correctamente exportado

Ahora procederemos a mandarle las llaves a los cliente para poderlos instalar en los clientes MUA, por medio del correo electronico, entonces al cliente alejo le mandaremos las llaves

(Alejo@cnetgroup.com-cert) La Llave privada del cliente

(fiona@cnetgroup.com-cert.pem) La llave publica del cliente

(mail.cnetgroup.com-cacert.pem) el certificado de la CA

Lo abrimos en el cliente y guardaremos todos los certificados

Lo guardamos en el escritorio

Podemos ver todas las 3 llaves

En el cliente MUA en mi caso (Thunderbird) procedemos a instalar los certificados en herramientas, opciones

Avanzado y en la pestaña de certificados y ver certificados

y en la pestaña de autoridades le damos importar

Y seleccionamos el certificado de la CA

Seleccionamos las 3 casillas que si confiamos en la CA y le damos aceptar

En la pestaña de sus certificados y le damos importar

Y seleccionamos la llave del propio cliente, osea la privada

Introducimos el password que le dimos a la llave

Correctamente fue instalada..

Ahora en la pestaña de personas y le damos importar

Y seleccionamos la llave publica del cliente

Ahora en el MUA procedemos hacer unas configuraciones, nos paramos en el usuario, le damos clic derecho y configuración

Nos paramos en la pestaña de seguridad y le damos seleccionar

Certificados y seleccionamos el certificado (Daniel) y le damos aceptar

Le damos si, para utilizar el mismo certificado...

Seleccionamos las casillas firmas mensajes digitalmente y siempre (cifrado)

Procederemos a enviar el correo al cliente, pero primero en la pestaña de seguridad, desplegamos la flecha

Y elegimos cifrar el mensaje y firmar digitalmente

Podemos nuestro certificado, y confirmamos la excepción de seguridad

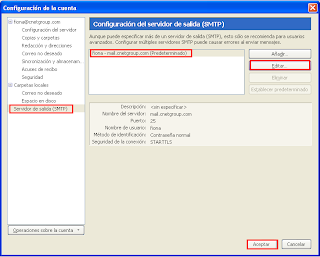

Un error comun en el MUA, nos paramos en el usuario y en opciones, nos paramos en la pestaña del servidor de salida (SMTP) y seleccionamos nuestro servidor y lo editaremos

Dejamos que la seguridad de conexion sea STARTTLS y método de autenticacion sin identificacion y aceptamos

Recibimos el correo en nuestro cliente y podemos ver que el correo esta firmado y cifrado digitalmente

Vemos los detalles del certificado

Hice pruebas con otro cliente que no tuviera los certificados y le intente mandar un correo y nos aparece que el MUA (Thunderbird) no puede descifrar el mensaje

Ojala este post les sirva

Alguna duda me la hacen llegar al correo

danielpalacio92@gmail.com